Salut pmleconte ,

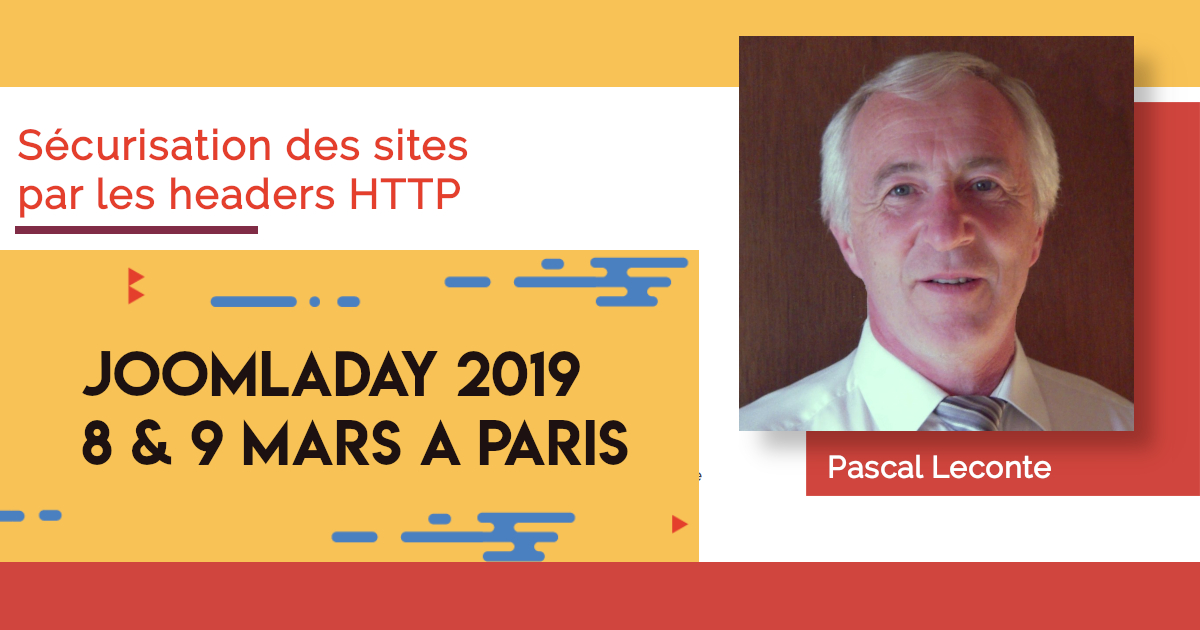

Je viens d'ajouter ton lien sur le site du JoomlaDay :

Si tu as encore d'autres choses à ajouter ( p ex concernant ton autre conf), n'hésite pas à me contacter en direct.

Je viens d'ajouter ton lien sur le site du JoomlaDay :

Si tu as encore d'autres choses à ajouter ( p ex concernant ton autre conf), n'hésite pas à me contacter en direct.

.

.

, ai installé le plugin et activé les 3 options "faciles" du 1er onglet.

, ai installé le plugin et activé les 3 options "faciles" du 1er onglet.

).

).

Commentaire